Aktive Leak-Seite · Doppelte Erpressung · Multi-Industry-Opfer

Chaos Ransomware – Bedrohung, Taktiken & Incident Response

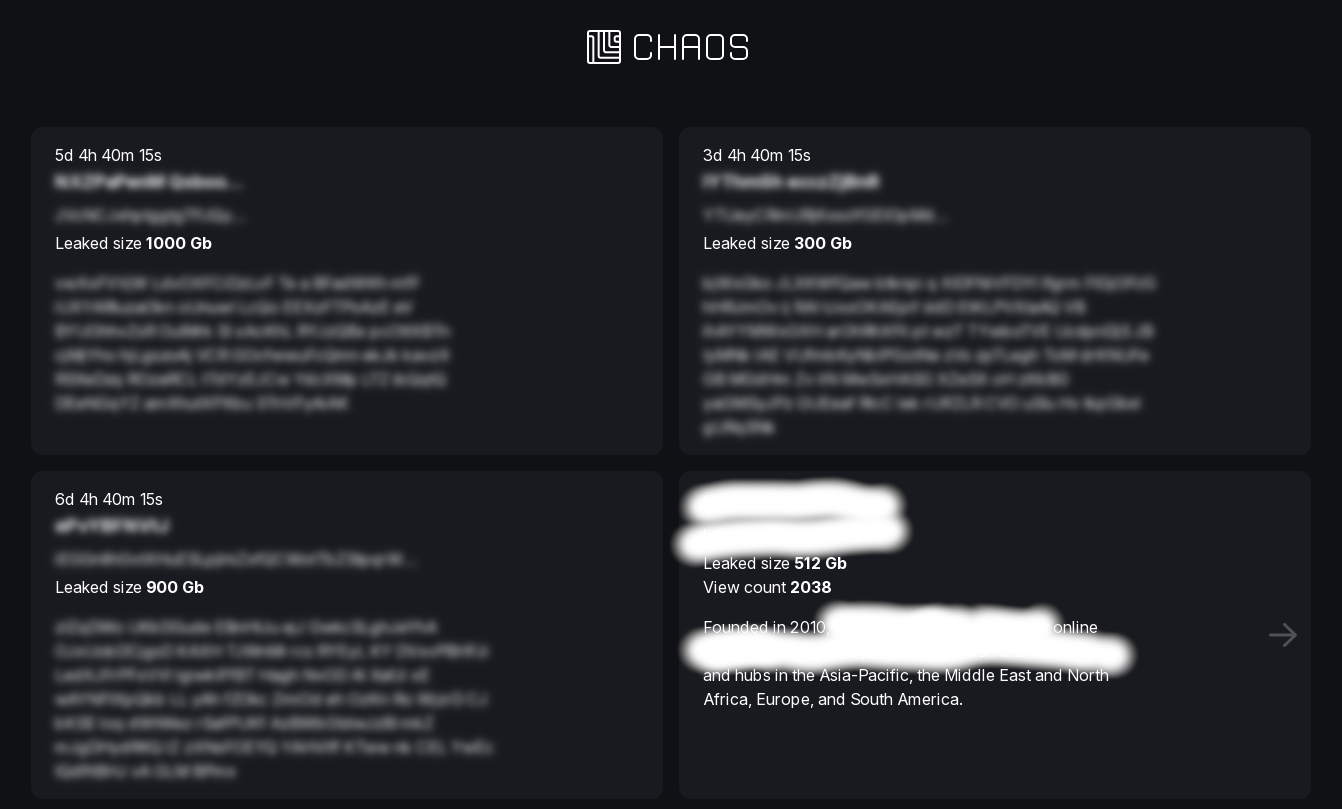

Chaos ist eine Ransomware-Gruppe, die

ein öffentliches Datenleck-Portal betreibt und bereits zahlreiche Organisationen

weltweit kompromittiert hat – mit einem Fokus auf

Technologie, Finanzdienstleistungen, Logistik, Bau und Fertigung.

Typische Angriffe kombinieren Systemverschlüsselung, Datendiebstahl und Druck durch

schrittweise Veröffentlichung sensibler Daten.

10+ Jahre Ransomware-Incident-Response

EU-basiertes Digital-Forensics & IR-Team

Erfahrung mit Chaos, Akira, Qilin & weiteren Gruppen